Im Smart Grid, dem Stromnetz der Zukunft, wird die Kommunikation zwischen Netzbetreiber und Verbraucher direkt erfolgen. Mit digitalen Technologien werden die Versorgungsnetze zentral gesteuert und gemanagt, so dass Angebot und Nachfrage im Verteilnetz ausgeglichen und die Einspeisung erneuerbarer Energien erleichtert wird. Damit die künftige Energieversorgung auch störungsfrei funktioniert, gilt es, das System vor äußeren Angriffen abzusichern.

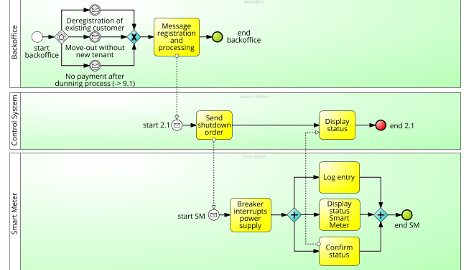

Zieht beispielsweise ein Stromkunde aus seiner Wohnung aus, erfolgt das Ausschalten der Stromversorgung mit Fernabschaltung über Smart Meter (intelligente Stromzähler). Die Fernabschaltung birgt allerdings eine erhöhte Angriffsfläche für Hacker, die auf großflächige Unterbrechung einer Stromversorgung abzielen können.

Durch Modellierung solcher Vorgänge als Prozess, mit Definition von Arbeitsschritten und Reihenfolgen, können mögliche Angriffe ausgelotet werden. Dazu nehmen Günther Eibl, Sebastian Burkhart und Cornelia Ferner am Josef Ressel Zentrum im Forschungsprojekt PROMISE die Prozesse im Smart Grid genau unter die Lupe.

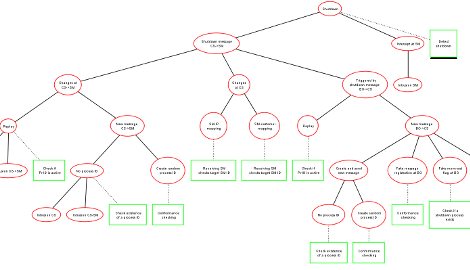

In „Exploration of the Potential of Process Mining for Intrusion detection in Smart Energy Grids” erstellte das Team ein Prozessmodell, modellierte einen Attack Tree und evaluierte für jede mögliche Attacke die Erkennbarkeit mit gängigen und neuen Methoden der Prozessanalyse.

Ergebnisse dieser Forschungsarbeit stellte Günther Eibl kürzlich auf der Third International Conference on Information Systems Security and Privacy (ICISSP 2017) in Porto, Portugal vor.

Für das Beispiel der Fernabschaltung des Stroms hat sich gezeigt, dass aktuelle Analysemethoden wie Conformance Checking vor allem neue, geänderte oder wiederholt abgespielte Abschaltnachrichten erkennen.

„Der Clou ist, dass dafür nur die Kenntnis des Prozesses notwendig ist und die Erkennungsmethodik automatisch arbeitet. Somit muss nicht für jede neue Attacke eine neue Erkennungsmethodik generiert werden. Die Nachteile sind ein erheblich höherer Aufwand in der Datenerfassung und eine stärkere Prozessteuerung“, ergänzt Eibl die Resultate.

In der künftigen Forschung am Zentrum wird der Prozess nicht nur modelliert, es soll auch mithilfe von Process Mining aus Eventdaten gelernt werden.